Entender as técnicas de quebra de senha que os hackers usam para abrir suas contas online é uma ótima maneira de garantir que isso nunca aconteça com você.

Certamente, você sempre precisará alterar sua senha e, às vezes, com mais urgência do que pensa, mas mitigar o roubo é uma ótima maneira de manter o controle da segurança da sua conta. Você sempre pode acessar www.haveibeenpwned.com para verificar se está em risco, mas simplesmente pensar que sua senha é segura o suficiente para não ser invadida é uma atitude ruim de se ter.

Então, para ajudá-lo a entender como os hackers obtêm suas senhas - seguras ou não - reunimos uma lista das dez principais técnicas de quebra de senhas usadas por hackers. Alguns dos métodos abaixo certamente estão desatualizados, mas isso não significa que ainda não estejam sendo usados. Leia atentamente e saiba o que deve ser mitigado.

As dez principais técnicas de quebra de senha usadas por hackers

1. Ataque de dicionário

O ataque de dicionário usa um arquivo simples contendo palavras que podem ser encontradas em um dicionário, daí seu nome bastante direto. Em outras palavras, esse ataque usa exatamente o tipo de palavras que muitas pessoas usam como senha.

Agrupar palavras de forma inteligente, como “letmein” ou “superadministratorguy”, não impedirá que sua senha seja quebrada dessa forma - bem, não por mais do que alguns segundos extras.

2. Ataque de força bruta

Semelhante ao ataque de dicionário, o ataque de força bruta vem com um bônus adicional para o hacker. Em vez de simplesmente usar palavras, um ataque de força bruta permite que eles detectem palavras não pertencentes ao dicionário trabalhando com todas as combinações alfanuméricas possíveis de aaa1 a zzz10.

Não é rápido, desde que sua senha tenha mais de um punhado de caracteres, mas irá descobrir sua senha eventualmente. Ataques de força bruta podem ser encurtados com potência de computação adicional, tanto em termos de poder de processamento - incluindo o aproveitamento do poder de sua GPU de placa de vídeo - quanto de números de máquina, como o uso de modelos de computação distribuída como mineradores de bitcoin online.

3. Ataque à mesa de arco-íris

As tabelas do arco-íris não são tão coloridas quanto seu nome pode sugerir, mas, para um hacker, sua senha pode estar no final dela. Da maneira mais direta possível, você pode transformar uma tabela de arco-íris em uma lista de hashes pré-calculados - o valor numérico usado ao criptografar uma senha. Esta tabela contém hashes de todas as combinações de senha possíveis para qualquer algoritmo de hash fornecido. As tabelas do arco-íris são atraentes, pois reduzem o tempo necessário para quebrar um hash de senha para simplesmente procurar algo em uma lista.

No entanto, as tabelas do arco-íris são coisas enormes e difíceis de manejar. Eles exigem um grande poder de computação para serem executados e uma tabela se torna inútil se o hash que ela está tentando encontrar foi "salgado" pela adição de caracteres aleatórios à sua senha antes do hash do algoritmo.

Fala-se da existência de tabelas arco-íris salgadas, mas estas seriam tão grandes que seriam difíceis de usar na prática. Eles provavelmente funcionariam apenas com um conjunto predefinido de “caracteres aleatórios” e strings de senha com menos de 12 caracteres, já que o tamanho da tabela seria proibitivo até mesmo para hackers estaduais.

4. Phishing

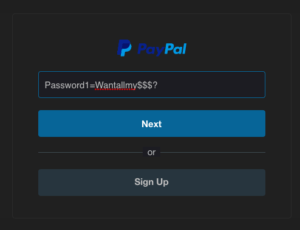

Existe uma maneira fácil de hackear, peça ao usuário a senha dele. Um e-mail de phishing leva o leitor desavisado a uma página de login falsificada associada a qualquer serviço que o hacker deseja acessar, geralmente solicitando ao usuário que conserte algum problema terrível com sua segurança. Essa página, então, passa despercebida sua senha e o hacker pode ir usá-la para seus próprios fins.

Por que se dar ao trabalho de quebrar a senha quando o usuário ficará feliz em fornecê-la?

5. Engenharia Social

A engenharia social leva todo o conceito de "perguntar ao usuário" para fora da caixa de entrada, que o phishing tende a aderir, e para o mundo real.

Uma das prediletas do engenheiro social é ligar para um escritório se passando por um cara da tecnologia de segurança de TI e simplesmente pedir a senha de acesso à rede. Você ficaria surpreso com a frequência com que isso funciona. Alguns até têm as gônadas necessárias para vestir um terno e crachá antes de entrar em uma empresa e fazer a mesma pergunta à recepcionista cara a cara.

6. Malware

Um keylogger, ou raspador de tela, pode ser instalado por malware que registra tudo o que você digita ou tira capturas de tela durante um processo de login e, em seguida, encaminha uma cópia desse arquivo para a central de hackers.

Alguns malwares procuram a existência de um arquivo de senha do cliente do navegador da web e o copiam, o qual, a menos que seja criptografado corretamente, conterá senhas salvas facilmente acessíveis do histórico de navegação do usuário.

7. Cracking offline

É fácil imaginar que as senhas são seguras quando os sistemas que protegem bloqueiam os usuários após três ou quatro tentativas erradas, bloqueando aplicativos de adivinhação automatizada. Bem, isso seria verdade se não fosse pelo fato de que a maioria dos hackers de senha ocorre offline, usando um conjunto de hashes em um arquivo de senha que foi ‘obtido’ de um sistema comprometido.

Freqüentemente, o alvo em questão foi comprometido por meio de um hack de terceiros, que então fornece acesso aos servidores do sistema e àqueles arquivos hash de senha de usuário muito importantes. O cracker de senha pode então demorar o tempo que for necessário para tentar quebrar o código sem alertar o sistema de destino ou o usuário individual.

8. Surfar no ombro

Outra forma de engenharia social, navegação nos ombros, assim como implica, envolve espiar por cima dos ombros de uma pessoa enquanto ela está inserindo credenciais, senhas, etc. Embora o conceito seja de tecnologia muito baixa, você ficaria surpreso com quantas senhas e informações confidenciais é roubado dessa forma, portanto, fique atento ao que está ao seu redor ao acessar contas bancárias, etc., em qualquer lugar.

O mais confiante dos hackers assumirá o disfarce de um mensageiro de encomendas, técnico de serviço de ar condicionado ou qualquer outra coisa que lhes dê acesso a um prédio de escritórios. Uma vez dentro, o “uniforme” do pessoal de serviço fornece uma espécie de passe livre para passear sem obstáculos e anotar as senhas digitadas por membros genuínos da equipe. Também oferece uma excelente oportunidade de observar todos aqueles post-its colados na frente das telas de LCD com logins rabiscados nelas.

9. Aranha

Hackers experientes perceberam que muitas senhas corporativas são compostas de palavras que estão conectadas ao próprio negócio. Estudar literatura corporativa, material de vendas de sites e até mesmo sites de concorrentes e clientes listados pode fornecer a munição para construir uma lista de palavras personalizada para usar em um ataque de força bruta.

Hackers realmente experientes automatizaram o processo e permitiram um aplicativo spidering, semelhante aos rastreadores da web empregados pelos principais mecanismos de pesquisa para identificar palavras-chave, coletar e agrupar as listas para elas.

10. Adivinha

O melhor amigo dos crackers de senhas, claro, é a previsibilidade do usuário. A menos que uma senha verdadeiramente aleatória tenha sido criada usando um software dedicado à tarefa, uma senha "aleatória" gerada pelo usuário provavelmente não será desse tipo.

Em vez disso, graças ao apego emocional de nosso cérebro às coisas de que gostamos, as chances são de que essas senhas aleatórias sejam baseadas em nossos interesses, hobbies, animais de estimação, família e assim por diante. Na verdade, as senhas tendem a se basear em tudo o que gostamos de conversar nas redes sociais e até incluir em nossos perfis. É muito provável que os crackers de senhas vejam essas informações e façam algumas suposições - muitas vezes corretas - ao tentar quebrar uma senha de nível de consumidor sem recorrer a dicionário ou ataques de força bruta.

Outros ataques para se precaver

Se algo falta aos hackers, não é criatividade. Usando uma variedade de técnicas e adaptando-se a protocolos de segurança em constante mudança, esses intrusos continuam a ter sucesso.

Por exemplo, qualquer pessoa nas redes sociais provavelmente viu os questionários e modelos divertidos pedindo para você falar sobre seu primeiro carro, sua comida favorita, a música número um em seu aniversário de 14 anos. Embora esses jogos pareçam inofensivos e sejam certamente divertidos de postar, eles são, na verdade, um modelo aberto para perguntas de segurança e respostas de verificação de acesso à conta.

Ao configurar uma conta, talvez tente usar respostas que não pertencem a você, mas que você pode lembrar facilmente. "Qual foi seu primeiro carro?" Em vez de responder com sinceridade, coloque o carro dos seus sonhos. Caso contrário, simplesmente não publique nenhuma resposta de segurança online.

Outra forma de obter acesso é simplesmente redefinir sua senha. A melhor linha de defesa contra um invasor que redefina sua senha é usar um endereço de e-mail que você verifica com frequência e manter suas informações de contato atualizadas. Se disponível, sempre habilite a autenticação de dois fatores. Mesmo que o hacker descubra sua senha, ele não poderá acessar a conta sem um código de verificação exclusivo.

perguntas frequentes

Por que preciso de uma senha diferente para cada site?

Você provavelmente sabe que não deve fornecer suas senhas e não deve baixar nenhum conteúdo com o qual não esteja familiarizado, mas e as contas nas quais você acessa todos os dias? Suponha que você use a mesma senha para sua conta bancária que usa para uma conta arbitrária como Grammarly. Se o Grammarly for hackeado, o usuário também terá sua senha bancária (e possivelmente seu e-mail, tornando ainda mais fácil obter acesso a todos os seus recursos financeiros).

O que posso fazer para proteger minhas contas?

Usar 2FA em qualquer conta que ofereça o recurso, usar senhas exclusivas para cada conta e usar uma mistura de letras e símbolos é a melhor linha de defesa contra hackers. Conforme declarado anteriormente, há muitas maneiras diferentes de os hackers obterem acesso às suas contas, então outras coisas que você precisa ter certeza de que está fazendo regularmente é manter seu software e aplicativos atualizados (para patches de segurança) e evitando qualquer download com o qual você não está familiarizado.

Qual é a maneira mais segura de manter as senhas?

Manter-se atualizado com várias senhas estranhas pode ser incrivelmente difícil. Embora seja muito melhor passar pelo processo de redefinição de senha do que comprometer suas contas, é demorado. Para manter suas senhas seguras, você pode usar um serviço como Last Pass ou KeePass para salvar todas as senhas de sua conta.

Você também pode usar um algoritmo exclusivo para manter suas senhas e, ao mesmo tempo, torná-las mais fáceis de lembrar. Por exemplo, o PayPal pode ser algo como hwpp + c832. Essencialmente, essa senha é a primeira letra de cada quebra no URL (//www.paypal.com) com o último número no ano de nascimento de todos em sua casa (apenas como exemplo). Quando você entrar em sua conta, visualize a URL que fornecerá as primeiras letras dessa senha.

Adicione símbolos para tornar sua senha ainda mais difícil de hackear, mas organize-os para que sejam mais fáceis de lembrar. Por exemplo, o símbolo “+” pode ser para qualquer conta relacionada a entretenimento enquanto o símbolo “!” pode ser usado para contas financeiras.